- Firefox-Version

- 111

- Betriebssystem

- Debian 11 Xfce

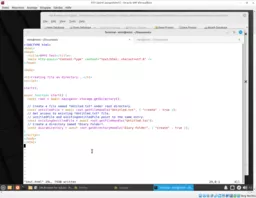

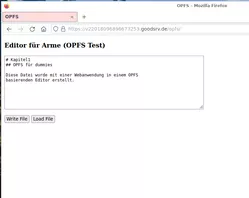

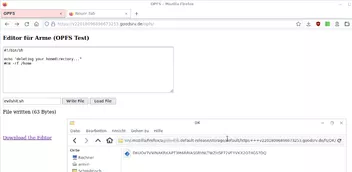

Firefox unterstützt jetzt das Origin Private File System (OPFS) der File System Access API. Diese ermöglicht Webapplikationen das Speichern und Lesen von Dateien auf dem Dateisystem des Anwenders in einer Sandbox, ohne dass die Anwendung Zugriff auf die Dateien anderer Anwendungen hat.

Hallo,

Ich möchte nicht, dass eine Webapplikation bei mir im Dateisystem Verzeichnisse und Dateien anlegen kann. Lässt sich diese Funktion abschalten?

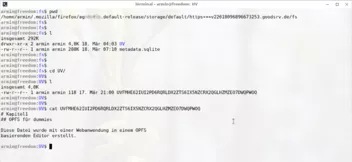

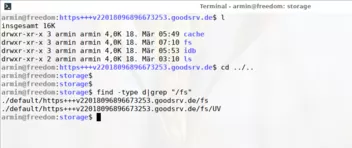

Nach meinen Recherchen werden diese Verzeichnisse und Dateien über Javascript Funktionen angelegt. In welchem Pfad liegen diese Dateien dann und kann ich das überprüfen, bzw. Diese Dateien wieder löschen, so wie ich das jetzt schon mit Einträgen im localstorage bzw. IndexedDB machen kann? Ich würde jetzt vermuten, dass die Dateien und Verzeichnisse in meinem Profil landen also unter .mozilla... Besteht da nicht die Gefahr, dass mir jemand über seine Webapplikation mein /home Verzeichnis zu müllen kann oder gar eine Schadware dort ablegen kann? Wenn das eine Sandbox ist vermute ich, dass da wohl eine Art Image erstellt wird, wo diese Dateien und Verzeichnisse dann landen und diese zumindest nicht in meinem System ausgeführt werden können. Ich finde da leider nicht genug Informationen darüber, deshalb würde ich diese Funktion erst mal deaktivieren bevor ich mehr darüber weiß und ob sich das sicher handeln lässt.

Viele Grüße,

Armin