Was soll denn per hovern dargestellt werden, wenn du die Seitenleiste ausblendest? Eine leere Sidebar/Leiste? Die Hover-Sidebar reagiert genauso, wie die Sidebar ohne Skript . Es wird einfach nichts angezeigt...

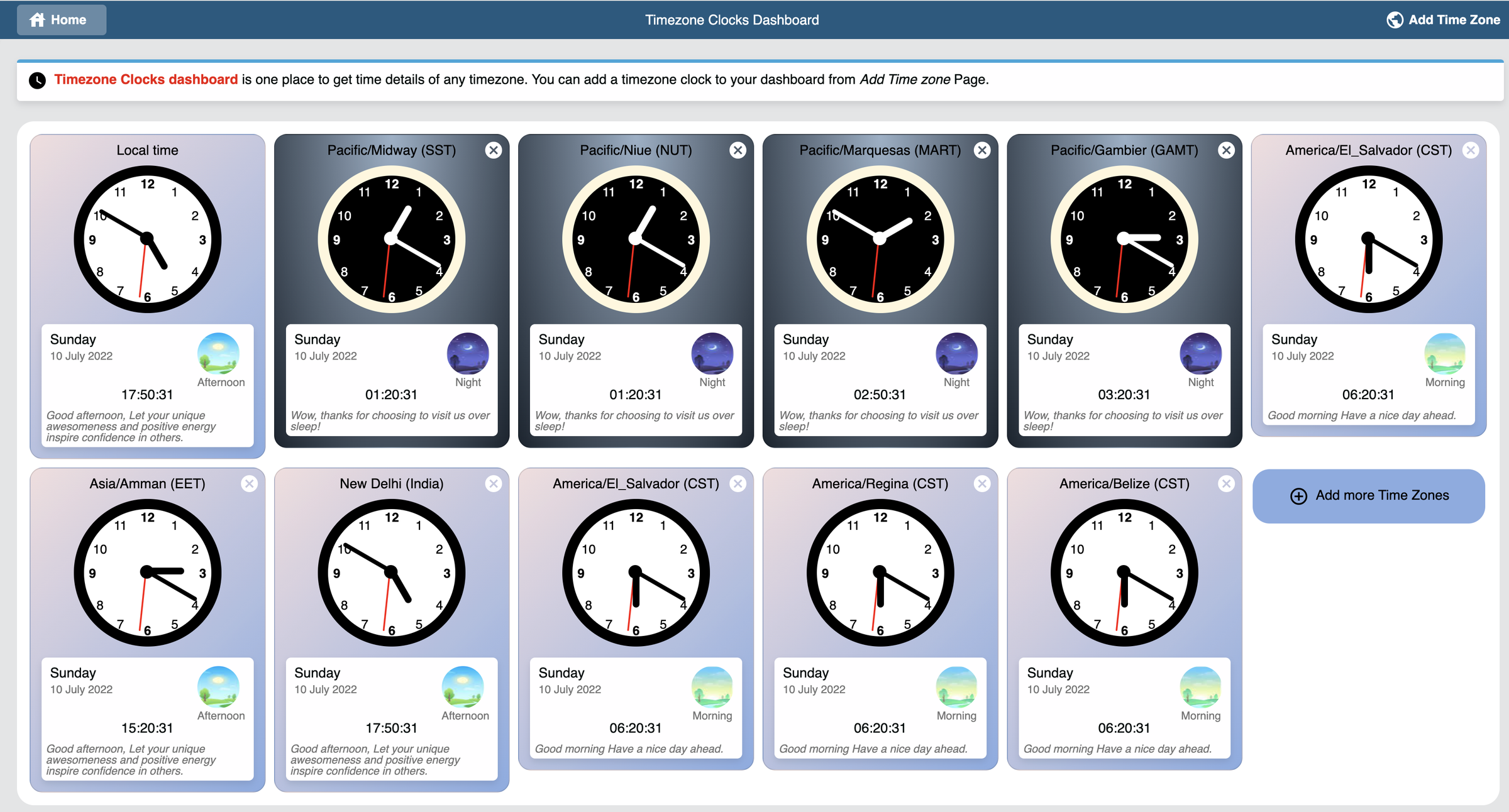

Ich rede von der schmalen Seitenleiste, die durch sidebar.revamp standardmäßig dargestellt wird. Wenn diese ausgeblendet wird und man dann die Lesezeichen-Sidebar aktiviert, wird beides sichtbar. Erfolgt die Aktivierung per :hover, muss das logischerweise genauso sein. Aber es passiert einfach gar nichts.

Das liegt in der Natur jeder Hoveraktivierung; wenn man die Aktivierungsfläche mit der Maus überfährt, wird hier eben das Ausklappen aktiviert.

Das sehe ich anders. Als Referenz dient hierfür Firefox selbst. Firefox hat ein natives :hover-Feature zum Ausklappen der vertikalen Tabs. Und das verhält sich auch nicht so. Mir fällt auch kein logischer Grund ein, wieso es gewünscht sein sollte, dass die Sidebar auf Bildschirm A aktiviert wird, nur weil ich die Maus in Bildschirm B bewege. Es ist schlicht und ergreifend ein nicht berücksichtigter Fall.

Es braucht auch keinen 2ten Bildschirm für das Problem

Das mag sein, das hab ich nicht getestet. Aber das unterstreicht für mich nur, dass es ein Fehler des Scripts ist, weil das Script auf einen Bereich reagiert, der außerhalb des Fensters liegt.

Ich verstehe diese offensichtliche Häme nicht?

Liegt es daran, dass der TE wahrheitsgemäß geschrieben hat, dass er eine KI für die Erstellung bemüht hat?

Ich weiß nicht, wie du auf „Häme” kommst und wieso in dieser Aussage von Horstmann einen Bezug zum KI-Thema herstellst. Die Aussage bezieht sich doch ganz offensichtlich auf mein Feedback bezüglich der unerwünschten Aktivierung der Sidebar. Das hat er ja sogar zitiert. Er hat geschrieben, dass er dieses Problem nicht hat, wenn er die Maus ganz schnell bewegt. Und diese Möglichkeiten zur Vermeidung des Problems waren halt spaßig gemeint, wie man ja auch am lachenden Emoji erkennen kann.

Ich sehe KI-Einsatz auch sehr kritisch, das habe ich ja schon oft genug geschrieben. Aber in der Aussage ging es darum nicht.